Ответ:

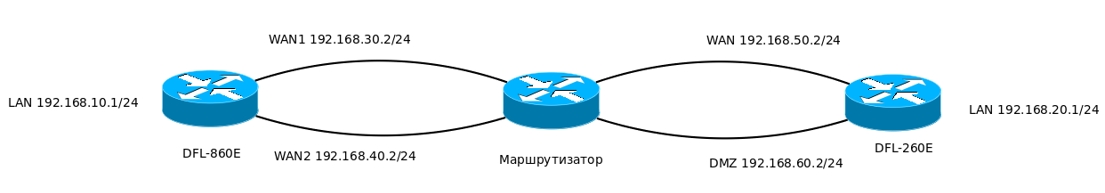

Топология:

Основной VPN IPsec будет устанавливаться между WAN1 DFL-860E и WAN DFL-260E, резервный тоннель будет установлен между WAN2 DFL-860E и DMZ DFL-260E.

Данный пример настройки подразумевает, что настройки интерфейсов для подключения к интернет уже настроены, в т.ч. резервирование интернет канала если это необходимо.

Настройка DFL-860E:

Создайте в адресной книге DFL следующие объекты:

remote_net 192.168.20.0/24, remote_dmz 192.168.60.2

remote_wan 192.168.50.2, remote_mon 192.168.20.1

Пример для CLI:

add Address IP4Address remote_net Address=192.168.20.0/24

add Address IP4Address remote_dmz Address=192.168.60.2

add Address IP4Address remote_wan Address=192.168.50.2

add Address IP4Address remote_mon Address=192.168.20.1

Пример для WEB.

Пройдите в WEB интерфейсе Objects → Address Book, нажмите кнопку Add, из выпадающего меню выберите IP4 Address.

Заполните поля следующим образом:

Name: remote_net

Address: 192.68.20.0/24

Затем нажмите кнопку Ок.

Повторите эти действия создав следующие объекты:

Name: remote_dmz

Address: 192.168.60.2

Name: remote_wan

Address: 192.168.50.2

Name: remote_mon

Address: 192.168.20.1

Далее создадим VPN PSK ключи для IPSec тоннелей в адресной книге:

key1 1234567890

key2 0987654321

Пример для CLI.

add PSK key1 Type=ASCII PSKAscii=1234567890

add PSK key2 Type=ASCII PSKAscii=0987654321

Пример для Web интерфейса.

Пройдите в Web интерфейсе Objects → Key Ring, нажмите кнопку Add, из выпадающего меню выберите Pre-Shared Key.

Заполните поля следующим образом:

Name: key1

Type: Passphrase

Shared Secret: 1234567890

Confirm Secret: 1234567890

Затем нажмите кнопку Ок.

Создайте аналогично объект key2 с заполненными полями следующим образом:

Name: key1

Type: Passphrase

Shared Secret: 0987654321

Confirm Secret: 0987654321

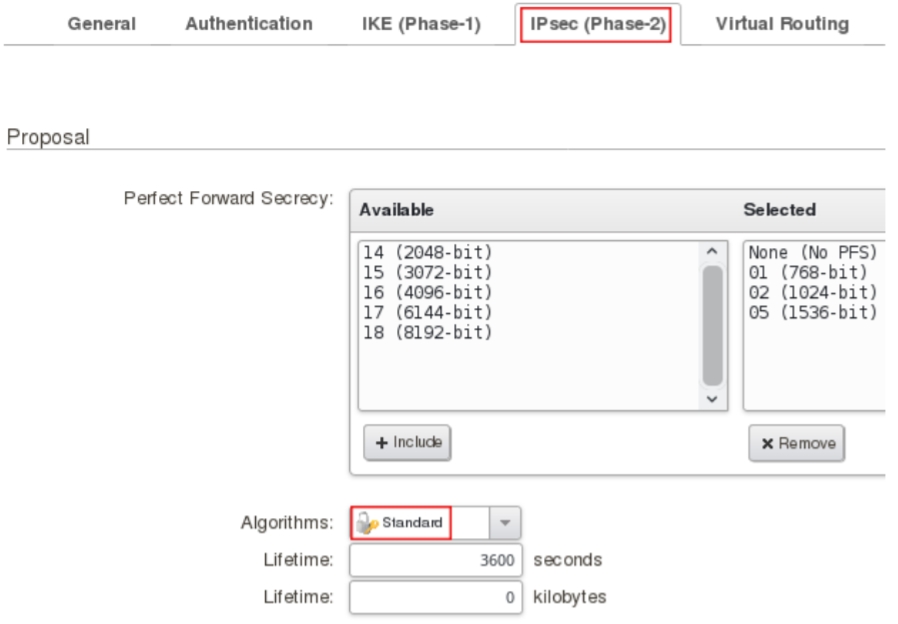

Создание 2х IPSec тоннелей.

Пример для CLI.

add Interface IPsecTunnel tun1 PSK=key1 LocalNetwork=InterfaceAddresses/lan_net RemoteNetwork=remote_net IPsecAlgorithms=Standard IKEAlgorithms=Standard RemoteEndpoint=remote_wan AutoEstablish=Yes AddRouteToRemoteNet=No LocalEndpoint=InterfaceAddresses/wan1_ip IncomingInterfaceFilter=wan1 AutoInterfaceNetworkRoute=No

Пройдите Network → Interfaces and VPN→ VPN and tunnels → IPSec, нажмите кнопку add выберите IPSec tunnel.

Выполните настройки на вкладках, как указано на скриншотах ниже.

После выполнения настройки тоннеля, нажмите Ок.

Создадим второй IPSec тоннель.

Пример для CLI

add Interface IPsecTunnel tun2 PSK=key2 LocalNetwork=InterfaceAddresses/lan_net RemoteNetwork=remote_net AutoEstablish=Yes IPsecAlgorithms=Standard IKEAlgorithms=Standard LocalEndpoint=InterfaceAddresses/wan2_ip IncomingInterfaceFilter=wan2 RemoteEndpoint=remote_dmz

Пример для Web интерфейса.

Пройдите в Web интерфейсе Network → Interfaces and VPN→ VPN and tunnels → IPSec, нажмите кнопку add выберите IPSec tunnel. Выполните настройки на вкладках как указано ниже на скриншотах.

После выполнения настройки тоннеля, нажмите Ок.

ВНИМАНИЕ, только при настройки первого тоннеля изменяются настройки автоматического создания маршрутов на вкладке Advanced.

Теперь необходимо создать 2 маршрута для того, чтоб привязать IPSec тоннели к WAN интерфейсам.

Пример для CLI.

Выберем таблицу маршрутизации main.

cc RoutingTable main

Добавим маршруты.

add Route Interface=wan1 Network=remote_wan Gateway=InterfaceAddresses/wan1_gw Metric=100

add Route Interface=wan2 Network=remote_dmz Gateway=InterfaceAddresses/wan2_gw Metric=100

Пример для Web интерфейса.

Пройдите Network → Routing → Routing tables → main

Нажмите кнопку add и выберите Route IPv4.

Ниже на скриншотах приведены 2 маршрута которые необходимо создать.

Создадим маршрут с мониторингом для IPSec тоннеля tun1

Пример для CLI

Выберем таблицу маршрутизации main.

cc RoutingTable main

Добавим маршрут

add Route Interface=tun1 Network=remote_net Metric=80 RouteMonitor=Yes EnableHostMonitoring=Yes Reachability=ALL

После выполнения команды вы увидите номер созданного маршрута

Added Route 9.

Выберем этот маршрут

cc Route 9

Добавим мониторинг к маршруту

add MonitoredHost IPAddress=remote_mon ReachabilityRequired=Yes

Снимаем выбор маршрута и таблицы маршрутизации

сс

Пример для Web интерфейса

Создаем маршрут аналогично как предыдущие, только необходимо внести изменения во вкладках Monitor и Monitored host.

Перейдите во вкладку Monitor и выполните настройки как на скриншоте ниже:

Перейдите во вкладку Monitored hosts и нажмите кнопку Add, настройте хост как показано на скриншоте ниже:

Нажмите Ок, а затем еще раз Ок.

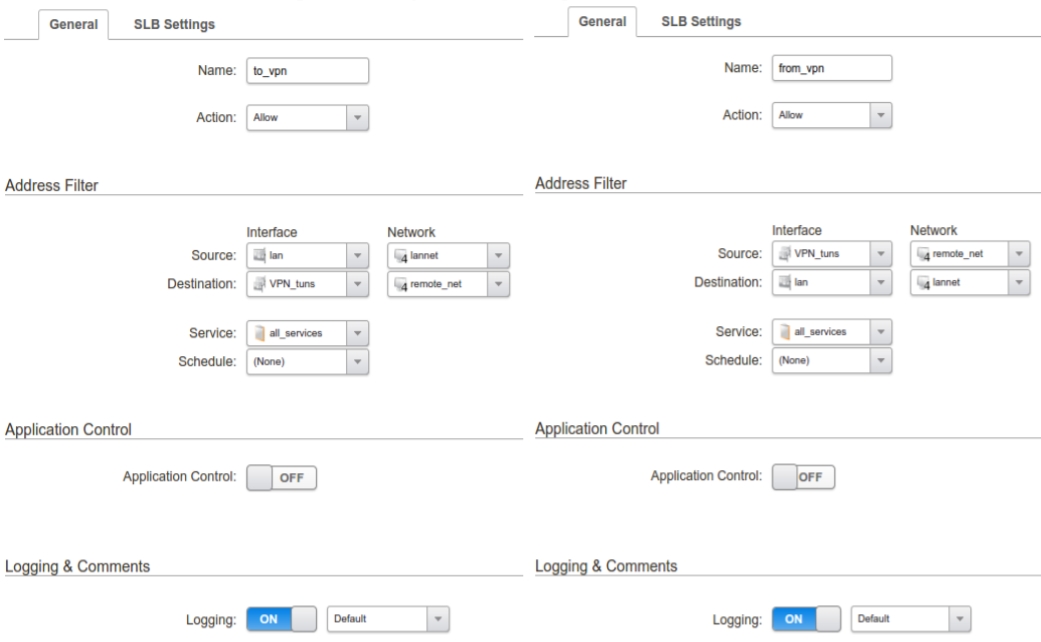

Теперь необходимо создать IP правила для того, что бы разрешить трафик в/из VPN и мониторинг VPN от удаленного устройства.

Для уменьшения количества IP правил, создадим группу c названием VPN_tuns из интерфейсов tun1 и tun2.

Пример для CLI.

add Interface InterfaceGroup VPN_tuns Members=tun1,tun2 Equivalent=Yes

Пример для Web интерфейса.

Пройдите Network → Interfaces and VPN→ Miscellaneous → Interface Groups нажмите кнопку add выберете Interface Group. Настройте так как показано на скриншоте ниже и нажмите Ок.

Создадим три IP правила.

Пример для CLI

Создадим правило разрешающее прохождения трафика в VPN тоннели из lan.

add IPRule Action=Allow SourceInterface=lan SourceNetwork=InterfaceAddresses/lannet DestinationInterface=VPN_tuns DestinationNetwork=remote_net Service=all_services Name=to_vpn

Создадим правило разрешающее прохождение трафика в lan из VPN.

add IPRule Action=Allow SourceInterface=VPN_tuns SourceNetwork=remote_net DestinationInterface=lan DestinationNetwork=InterfaceAddresses/lannet Service=all_services Name=from_vpn

Создадим правило разрешающие обращение ICMP трафика к core lan_ip для мониторинга VPN тоннеля удаленным устройством.

add IPRule Action=Allow SourceInterface=VPN_tuns SourceNetwork=remote_net DestinationInterface=core DestinationNetwork=InterfaceAddresses/lan_ip Service=ping-inbound Name=allow_mon

Пример для Web интерфейса.

Пройдите Policies → Firewalling → Rules → Main IP Rules и нажмите кнопку Аdd выберите IP Rules. Создайте три правила как указанно на скриншотах ниже.

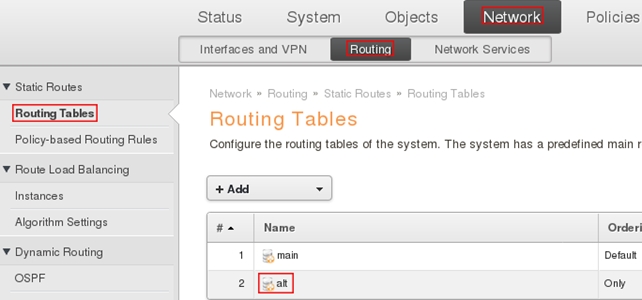

Для обработки входящего трафика мониторинга от DFL-260E, необходимо создать альтернативную таблицу маршрутизации и правило маршрутизации. Это необходимо для обработки входящего трафика если VPN тоннель tun1 уже установлен, но система мониторинга еще не включила маршрут. В этом случае возможна не корректная работа резервирования и данные действия позволят избежать подобной ситуации.

Создадим альтернативную таблицу маршрутизации.

Пример для CLI.

add RoutingTable alt Ordering=Only

Пример для Web интерфейса

Пройдите Network → Routing → Routing tables и нажмите кнопку Add, из выпадающего меню выберите Routing Table.

Заполните поля как показано на скриншоте и нажмите Ок

Добавим 2 маршрута в созданную таблицу маршутизации.

Пример для CLI

Выберем таблицу маршрутизации alt

cc RoutingTable alt

Добавим 2 маршрута.

add Route Interface=tun1 Network=remote_net

add Route Interface=lan Network=InterfaceAddresses/lan_net

Пример для Web интерфейса.

Пройдите Network → Routing → Routing tables → alt

В этой таблице маршрутизации создаем 2 маршрута. Нажмите кнопку Add и создайте 2 маршрута настроенных как на скришотах ниже.

Создадим правило маршрутизации.

Пример для CLI

add RoutingRule Service=ping-inbound SourceInterface=tun1 SourceNetwork=remote_net DestinationInterface=core DestinationNetwork=InterfaceAddresses/lan_ip ForwardRoutingTable=alt ReturnRoutingTable=alt Name=allow_mon

Пример для Web интерфейса.

Пройдите Network → Routing → Policy-based Routing Rules, нажмите кнопку Add из выпадающего меню выберите Routing Rule.

Настройте правило как показано на скриншоте ниже и нажмите Ок.

Сохраните и активируйте настройки.

Настройка DFL-260E:

Настройка DFL-260E будет во многом «зеркальна» настройке DFL-860E, поэтому будут использоваться отсылки к настройки предыдущего устройства.

Создайте в адресной книге DFL следующие объекты, этот процесс аналогичный с DFL-860E:

remote_net 192.168.10.0/24, remote_wan2 192.168.40.2

remote_wan1 192.168.30.2, remote_mon 192.168.10.1

Создайте VPN PSK ключи для IPSec тоннелей в адресной книге, этот процесс аналогичный с DFL-860E:

key1 1234567890

key2 0987654321

Создадим два IPSec тоннеля. Только в этом случае будут отличатся интерфейсы через которые они будут устанавливаться. На DFL-260E нет WAN2 интерфейса, поэтом вместо него будет использован интерфейс DMZ.

Пройдите Network → Interfaces and VPN→ VPN and tunnels → IPSec, нажмите кнопку add выберите IPSec tunnel. Выполните настройки на вкладках как указано ниже на скриншотах.

Пройдите Network → Routing → Routing tables → main и нажмите кнопку add и выберите Route IPv4. Настройки 2х маршрутов приведены на скриншотах ниже.

ВНИМАНИЕ, только при настройки первого тоннеля изменяются настройки автоматического создания маршрута на вкладке Advanced.

Теперь необходимо создать 3 маршрута для того, чтоб привязать IPSec тоннели к WAN/DMZ интерфейсам . Только в этом случае вместо WAN2 будет использован интерфейс DMZ и сопутствующие ему объекты.

Пройдите Network → Routing → Routing tables → main и нажмите кнопку add и выберите Route IPv4. Настройки 2х маршрутов приведены на скриншотах ниже.

Создадим маршрут с мониторингом для IPSec тоннеля tun1

Пример для Web интерфейса

Создаем маршрут аналогично как предыдущие, только необходимо внести изменения во вкладках Monitor и Monitored host.

Перейдите во вкладку Monitor и выполните настройки как на скриншоте ниже:

Перейдите во вкладку Monitored hosts и нажмите кнопку Add, настройте хост как показано на скриншоте ниже:

Нажмите Ок, а затем еще раз Ок.

Для разрешения прохождения трафика в/из VPN необходимо создать IP правила. Все это делается аналогично с DFL-860E.

Для уменьшения количества IP правил, создадим группу из интерфейсов tun1 и tun2,

Пройдите Network → Interfaces and VPN→ Miscellaneous → Interface Groups нажмите кнопку add выберете Interface Group. Настройте так как показано на скриншоте ниже и нажмите Ок.

Создадим IP правила для того, что бы разрешить трафик в/из VPN и мониторинг VPN от удаленного устройства.

Пройдите Policies → Firewalling → Rules → Main IP Rules и нажмите кнопку Аdd выберите IP Rules. Создайте два правила как указанно на скриншотах ниже.

Для обработки входящего трафика мониторинга от DFL-860E, необходимо создать альтернативную таблицу маршрутизации и правило маршрутизации. Это необходимо для обработки входящего трафика если VPN тоннель tun1 уже установлен, но система мониторинга еще не включила маршрут. В этом случае возможна не корректная работа резервирования и данные действия позволят избежать подобной ситуации.

Создадим альтернативную таблицу маршрутизации.

Пример для Web интерфейса

Пройдите Network → Routing → Routing tables и нажмите кнопку Add, из выпадающего меню выберите Routing Table.

Заполните поля как показано на скриншоте и нажмите Ок

Добавим 2 маршрута в созданную таблицу маршутизации.

Пройдите Network → Routing → Routing tables → alt

В этой таблице маршрутизации создаем 2 маршрута. Нажмите кнопку Add и создайте 2 маршрута настроенных как на скришотах ниже.

Создадим правило маршрутизации.

Пример для Web интерфейса.

Пройдите Network → Routing → Policy-based Routing Rules, нажмите кнопку Add из выпадающего меню выберите Routing Rule.

Настройте правило как показано на скриншоте ниже и нажмите Ок.

Сохраните и активируйте настройки.