Ответ:

Это можно сделать при помощи ACL, ограничив работу по порту 67 UDP, через который DHCP сервер посылает ответы клиентам.

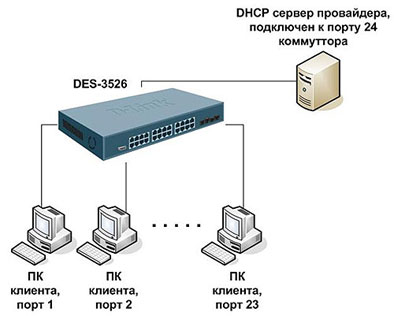

Рассмотрим схему сети на примере коммутатора DES-3526. Для остальных коммутаторов D-Link с поддержкой ACL настройка выполняется по аналогии.

Для решения задачи создаем правило, разрешающее передавать DHCP ответы (порт 67 UDP) только с uplink порта коммутатора, которым он подключен к серверу DHCP или к магистрали провайдера и далее к серверу DHCP. В нашем случае это порт 24

. Со всех остальных портов коммутатора DHCP ответы (порт 67 UDP) блокируется.

Пример конфигурации через CLI - настройка ACL, который разрешает передавать ответы DHCP с порта 24 и запрещает со всех остальных портов:

# ACL

create access_profile ip udp src_port_mask 0xFFFF profile_id 1

config access_profile profile_id 1 add access_id 1 ip udp src_port 67 port 24 permit

config access_profile profile_id 1 add access_id 2 ip udp src_port 67 port 1 deny

config access_profile profile_id 1 add access_id 3 ip udp src_port 67 port 2 deny

config access_profile profile_id 1 add access_id 4 ip udp src_port 67 port 3 deny

И так далее для всех остальных портов коммутатора.