Сұрақ: Пошаговая настройка IPSec между файерволами серии DFL и маршрутизаторами серии DSR

Жауап:

Жауап:

В качестве исходных данных для построения возьмём следующие данные:

1. «Центральный офис» оборудован файрволом DFL (в примере DFL‐860E, прошивка 2.40.01.08).

Параметры сети:

- Локальная сеть 192.168.9.0/24, шлюз по умолчанию в сети 192.168.9.1

- IP‐адрес выданный провайдером на WAN‐порт: 192.168.98.3

2. «Филиал» оборудован маршрутизатором DSR (в примере DSR‐500, прошивка 1.06.43WW):

Параметры сети:

- Локальная сеть 192.168.15.0/24, шлюз по умолчанию в сети 192.168.15.1

- IP‐адрес выданный провайдером на WAN‐порт: 192.168.98.2

3. Настраиваться будет туннель стандарта IPSec.

Основные параметры туннеля:

- Режим передачи\инкапсуляции данных: туннельный

- Режим шифрования данных в обоих стадиях IPSec: AES‐128

- Режим аутентификации в обоих стадиях IPSec: SHA1

- Использование ключей DH: используем 5 группу на обеих стадиях.

- Метод аутентификации – по ключу. Ключ в примере будет использоваться

«qwerty123».

- Время жизни первой стадии IPSec: 28800 сек.

- Время жизни второй стадии IPSec: 3600 сек.

Настройка туннеля со стороны DFL.

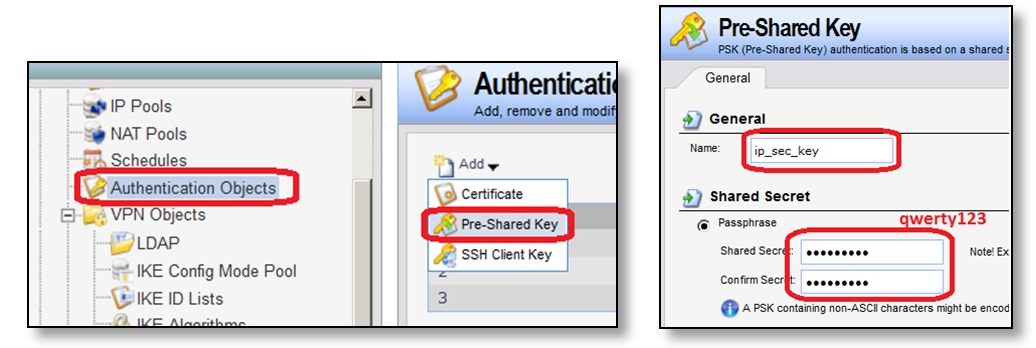

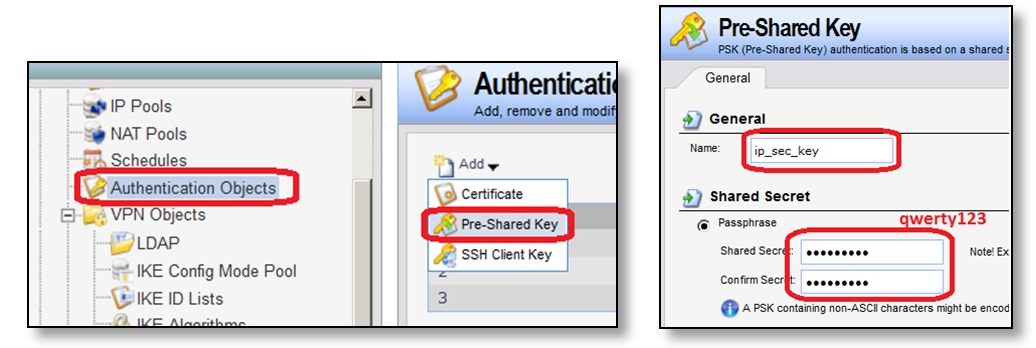

1. Создаём объект ключа аутентификации в разделе «Objects=> Authentication Objects»:

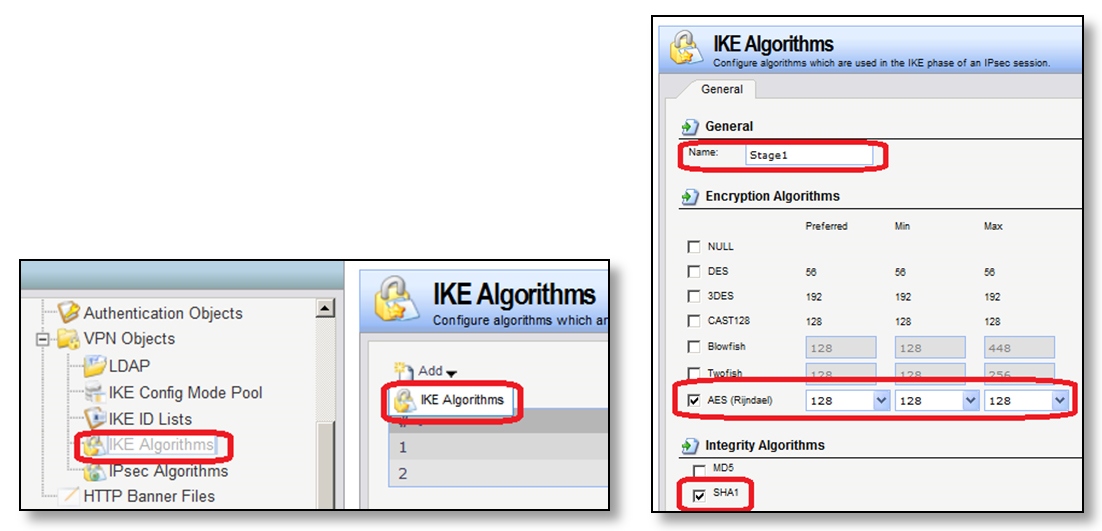

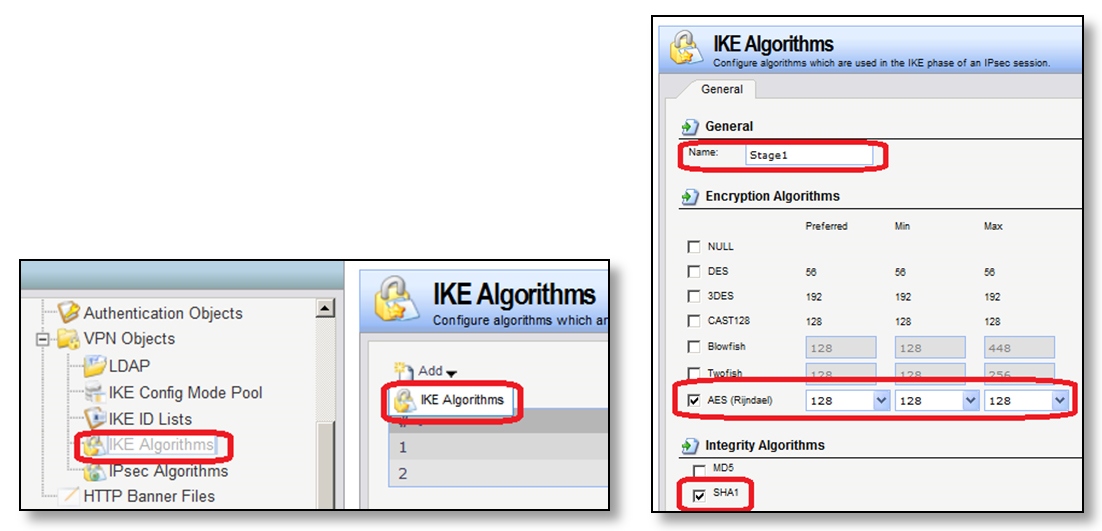

2. Создаём объект, описывающий методы аутентификации для первой стадии IPSec в разделе «Objects=>VPN Objects=>IKE Algorithms»:

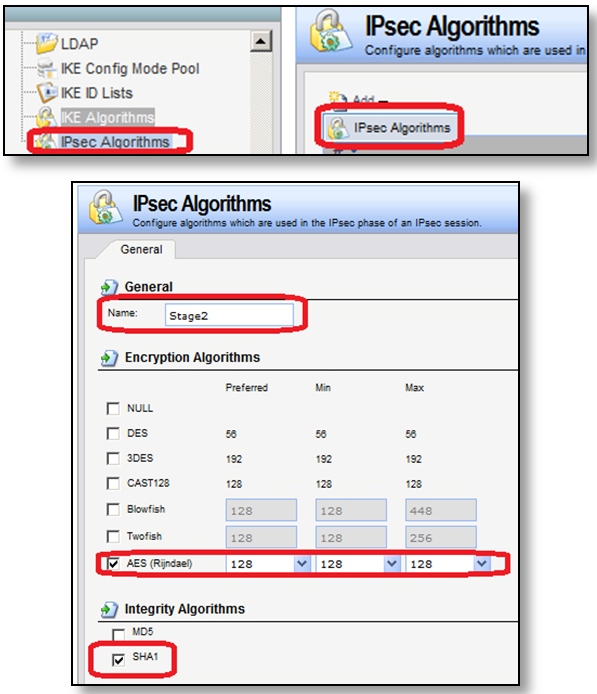

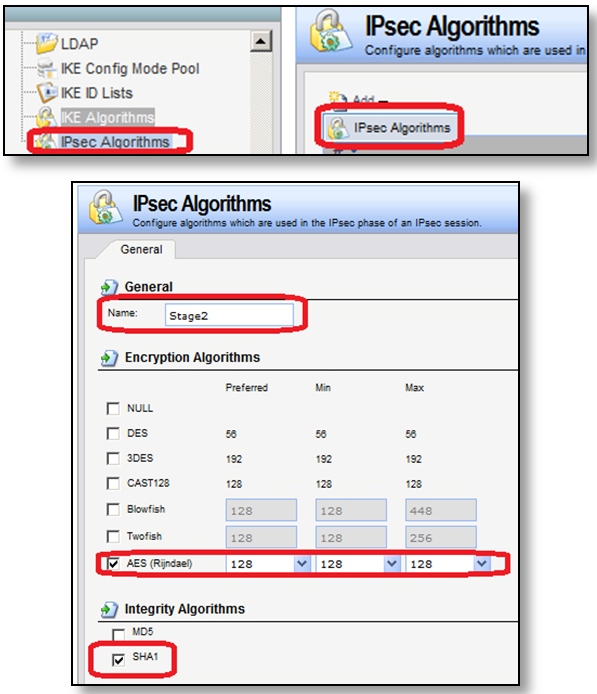

3. Создаём объект, описывающий методы аутентификации для второй стадии IPSec в разделе «Objects=>VPN Objects=>IPsec Algorithms»:

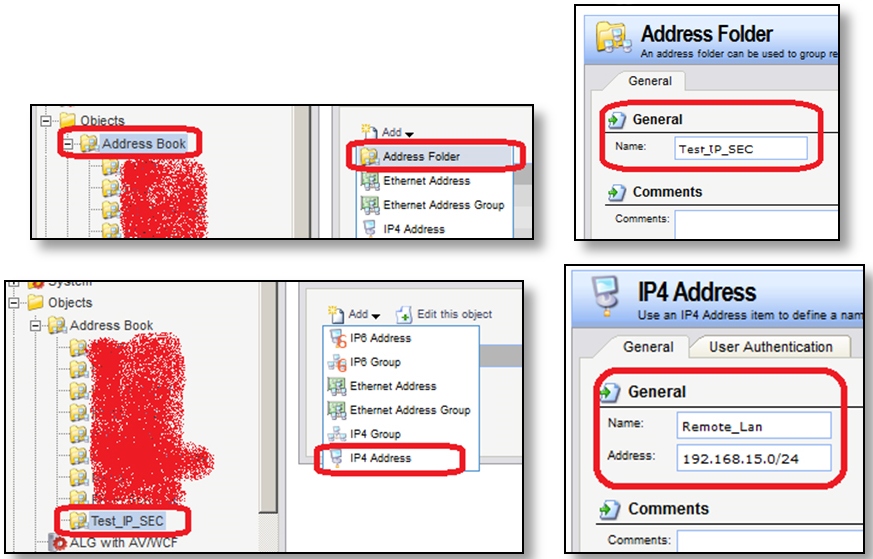

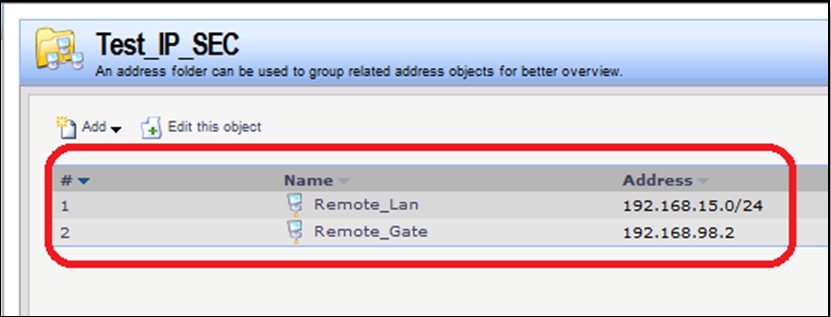

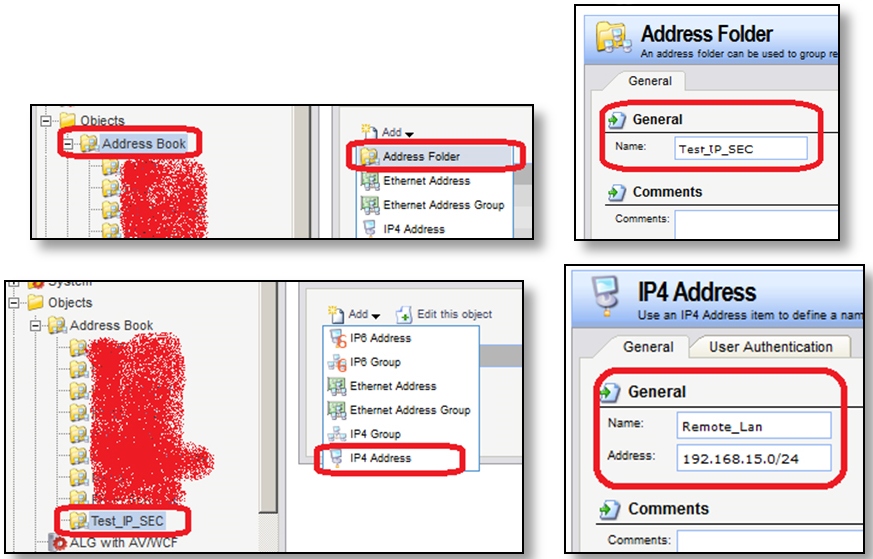

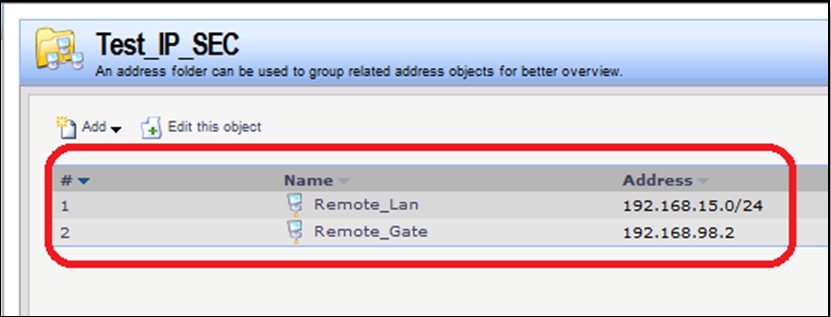

4. Создаём объекты, ip-адресов и сетей, а так же адрес удалённого шлюза (в нашем случае это будет192.168.98.2). Для удобства последующего администрирования создаём сначала отдельный каталог для этих объектов, а уже в нём будет созданы все объекты. Всё эти каталоги и объекты создаются в разделе «Objects=> Address Book»

Объект «lan_net» создавать нет необходимости, т.к. он уже создан для Lan интерфейса. Если пробрасываться в IPSec туннель будет не вся сеть, а только часть, то создаём тут же ещё 1 объект, который будет описывать локальный сегмент.

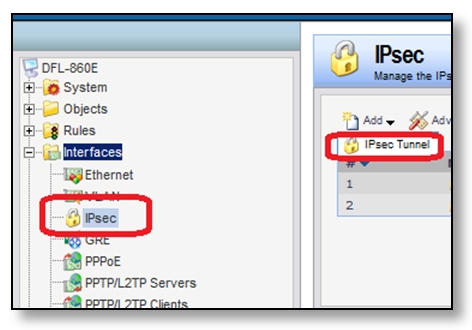

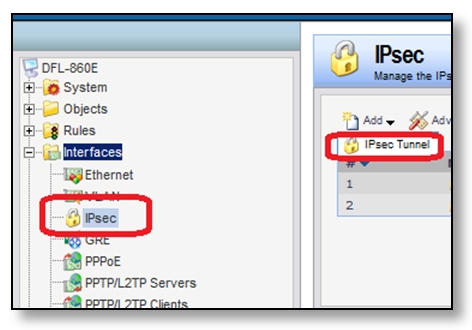

5. Создаём интерфейс IPSec в разделе «Interfaces=>IPsec».

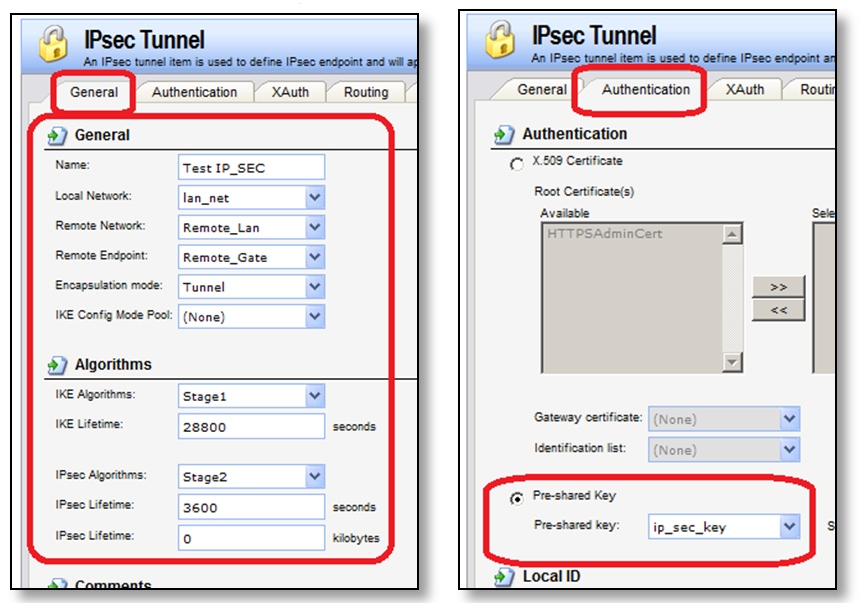

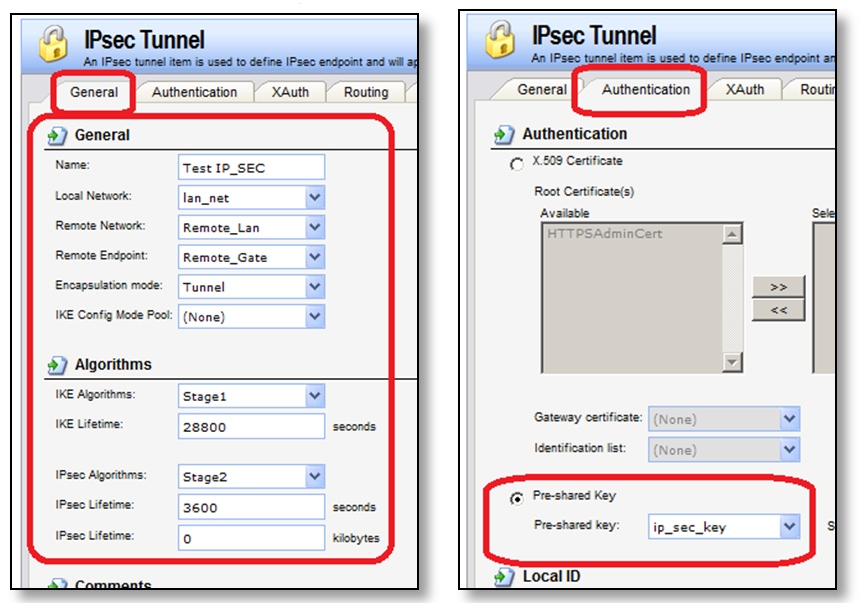

Заполняем на первой закладке «General» поля ранее созданными объектами. Теоретически, часть данных можно было вписать в поля руками, не создавая объектов. В основном это касается адресов. Однако, если Вам придётся что-то менять, Вам придётся менять данные в ручную везде. В случае использования объектов, Вы можете просто поменять необходимые значения в объектах.

В закладе «Authentication» выбираем метод аутентификации по ключу и в выпадающем списке выбираем ранее созданный объект.

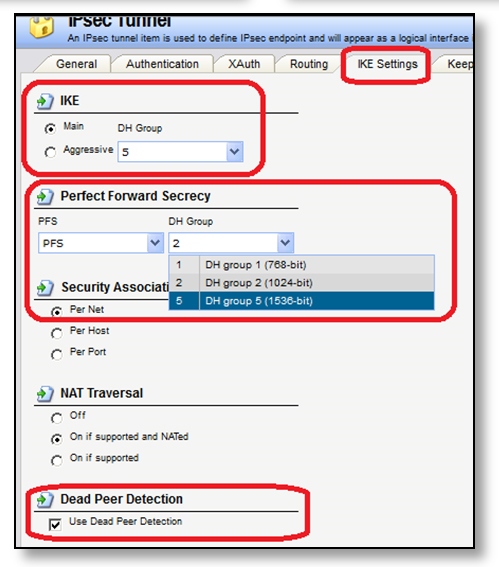

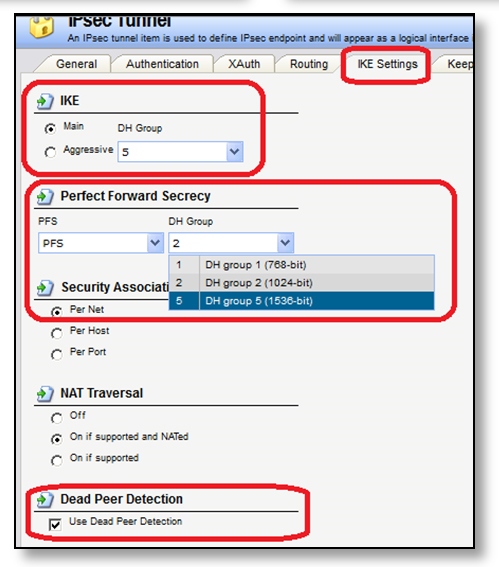

В закладке IKE Setting выбираем режим работы DH group 5 для IKE, разрешаем использование PFS и так же выбираем DH group 5. Разрешаем использование «Dead Peer Detection» (обнаружение зависших туннелей).

Остальные параметры оставляем по умолчанию.

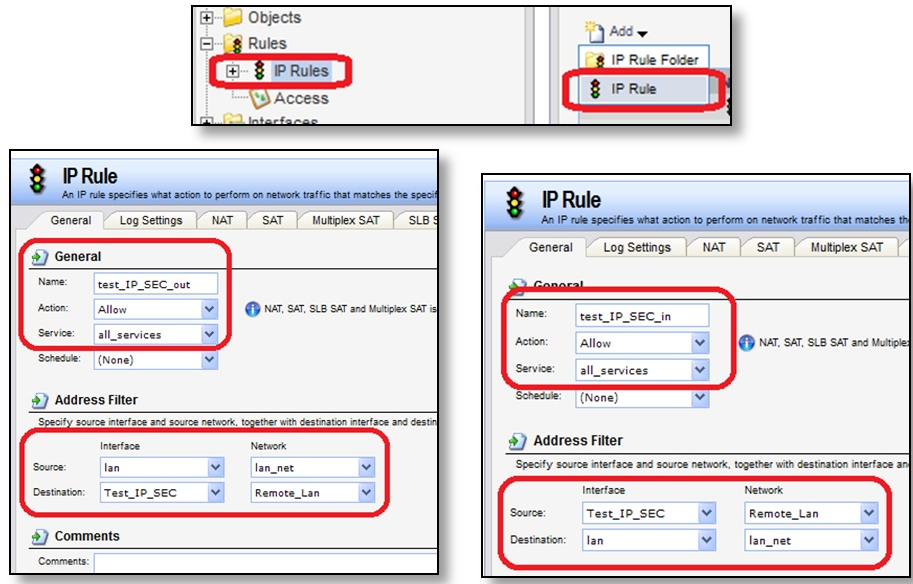

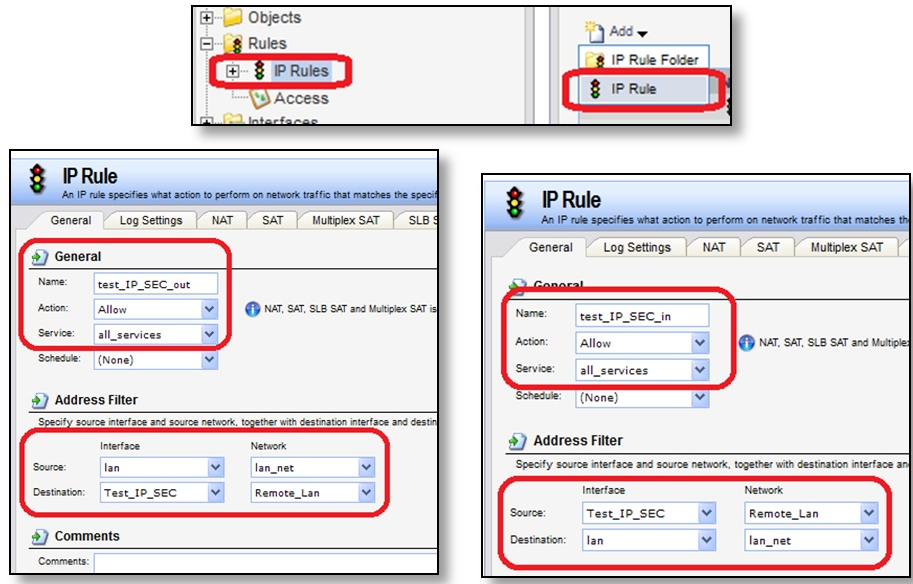

6. Т.к. по умолчанию DFL блокирует всё, что не разрешено - создаём правила, которые разрешат трафик между сегментами.

Обращаем Ваше внимание, что правила должны быть расположены в правильном порядке с Вашими правилами.

Настройка туннеля со стороны DSR.

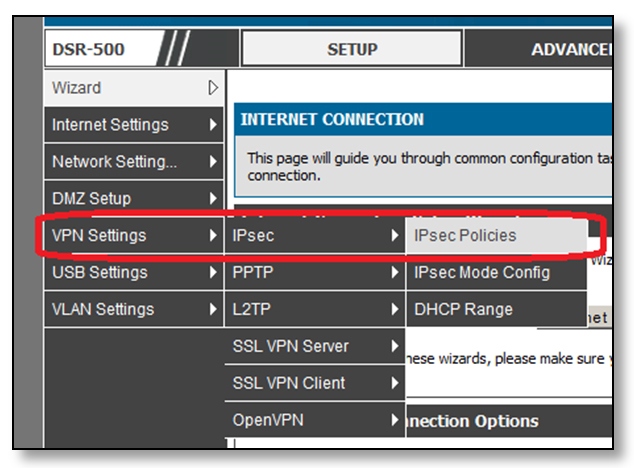

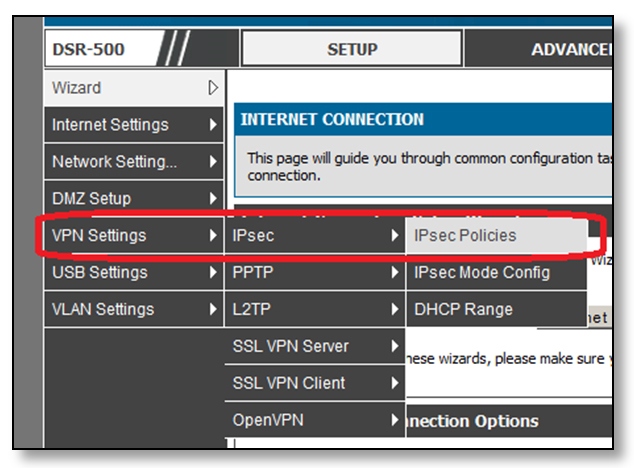

1. Настройка IPSec в маршрутизаторах серии DSR расположена в разделе «Setup», в подразделе «VPN Settings=>IPsec=>IPsec Policies»

Добавляем новую политику IPSec:

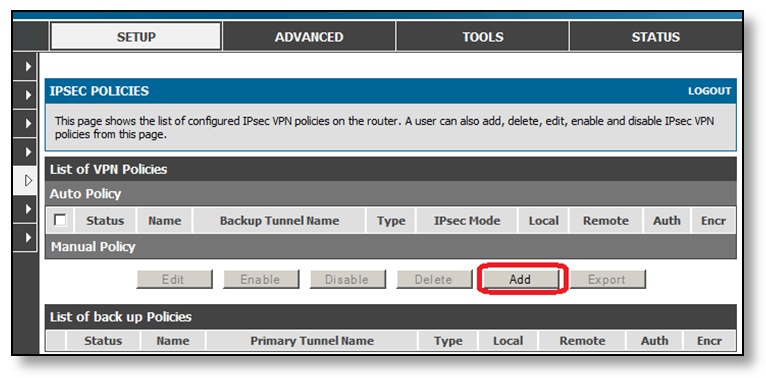

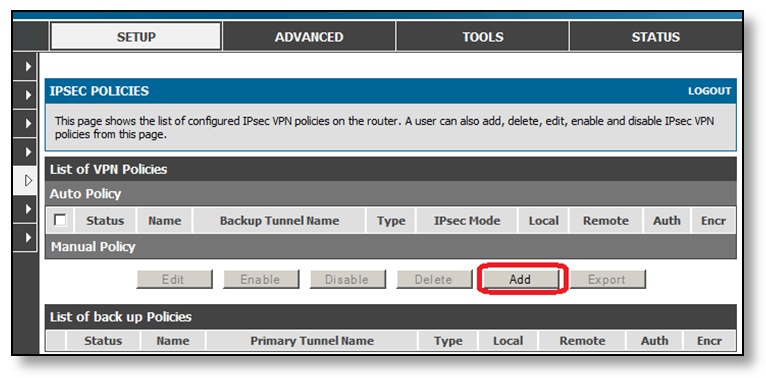

2. В открывшемся окне в разделе General:

Поле «Policy Name» - заполняем имя, которое нам будет удобнов. В примере: «TEST_IPSec»

Поля «IKE Version» - в нашем случае используется IPv4, соответственный параметр должен быть выбран. Так же для связи с DFL должен быть выбран «IKEv1».

Поле «IPsec Mode» - выбираем режим «Tunnel Mode»

Поле «Select Local Gateway» - выбираем интерфейс, который будет исходящий для нашего соединения. Если Вы используете WAN1, то должен быть выбран «Dedicated WAN».

Поле «Remote Endpoint» - указываете удалённый шлюз. В данном случае это будет адрес DFL: 192.168.98.3

Поле «Protocol» - выбираем ESP (шифрование данных)

В полях «Local Start IP Address» и «Local Subnet Mask» - заполняем локальные данные для этой точки. В нашем случае это 192.168.15.0 и 255.255.255.0 соответственно.

В полях «Remote Start IP Address» и «Remote Subnet Mask» - заполняем данные для удалённой сети. В нашем случае это 192.168.9.0 и 255.255.255.0 соответственно.

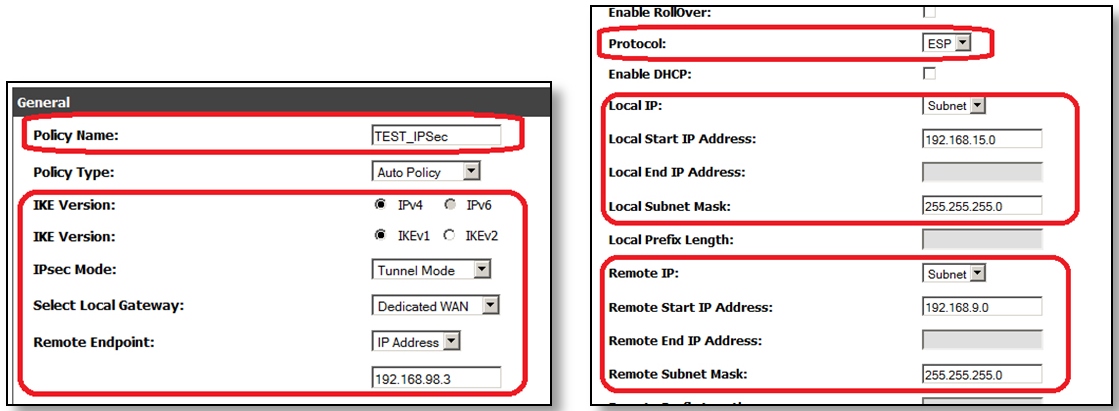

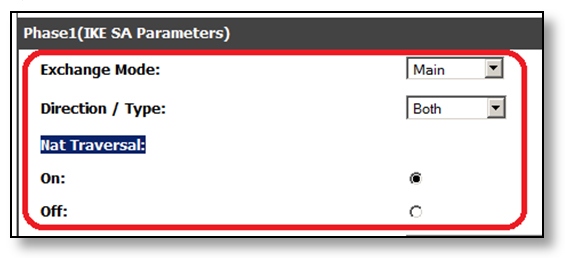

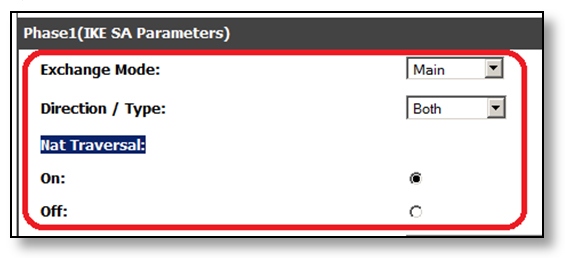

3. Раздел «Phase1(IKE SA Parameters)».

Поле «Exchange Mode» - выбираете тип «Main».

Поле «Direction / Type» - выбираете «Both».

Поле «Nat Traversal» - устанавливаем «On», если Ваш маршрутизатор DSR находится за NAT, иначе устанавливаем «Off».

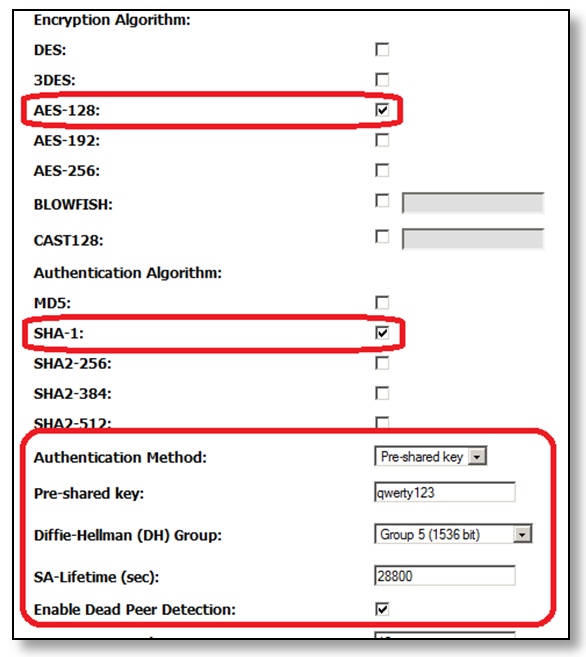

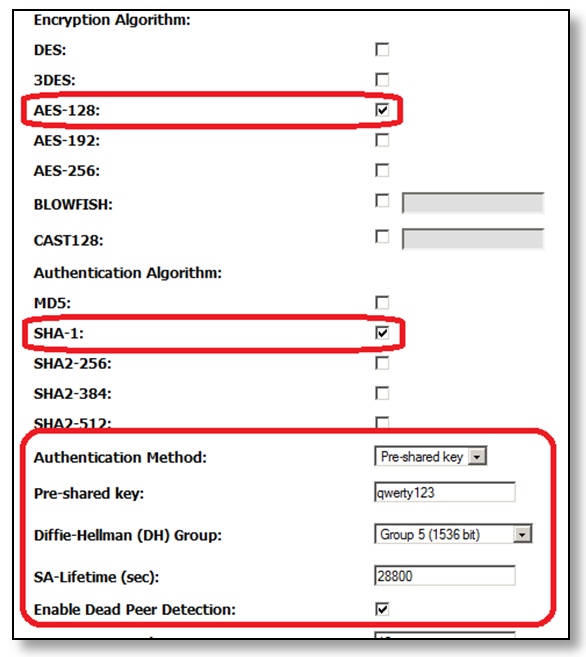

Поле «Encryption Algorithm» - алгоритм шифрования в первой стадии IPSec. В нашем примере – AES-128.

Поле «Authentication Algorithm» - алгоритм аутентификации. Выбираем – «SHA-1».

Поле «Authentication Method» - устанавливаем в «Pre-shared key» и заполняем поле «Pre-shared key» значением из нашего примера «qwerty123».

Поле «Diffie-Hellman (DH) Group» - в соответствии с нашим примером выбираем «Group 5».

Поле «SA-Lifetime (sec)» - устанавливаем значение время жизни первой стадии – 28800 сек.

Поле «Enable Dead Peer Detection» - устанавливаем «птичку», т.е. разрешаем использование.

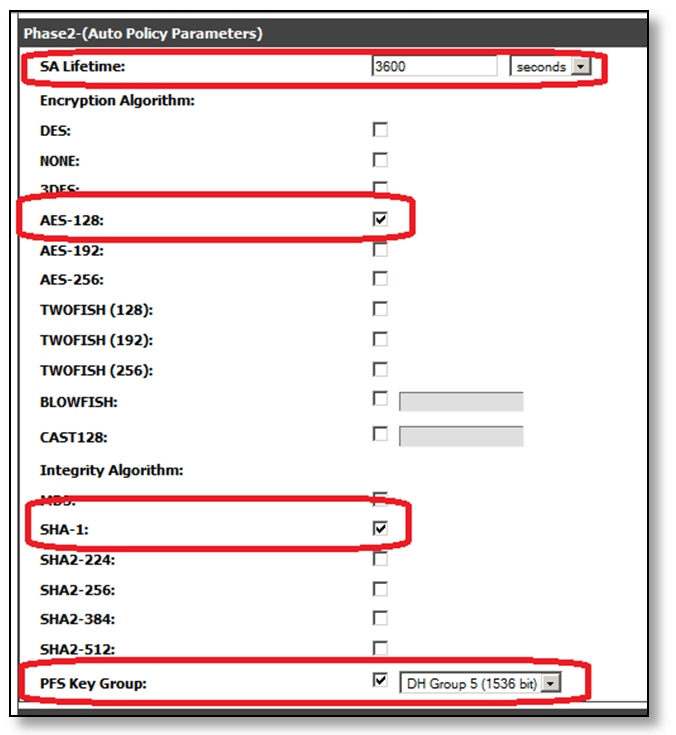

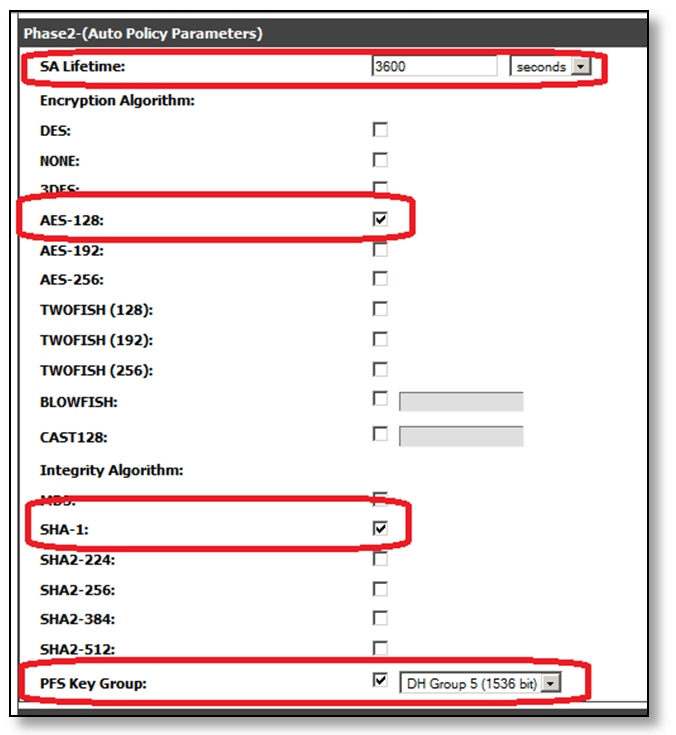

4. Раздел «Phase2-(Auto Policy Parameters)».

Поле «SA Lifetime» - устанавливаем время равное 3600 sec.

Поле «Encryption Algorithm» - алгоритм шифрования второй стадии IPSec – AES-128.

Поле «Authentication Algorithm» - алгоритм аутентификации. Выбираем – «SHA-1».

Поле «PFS Key Group» - устанавливаем «птичку», выбираем «Group 5».

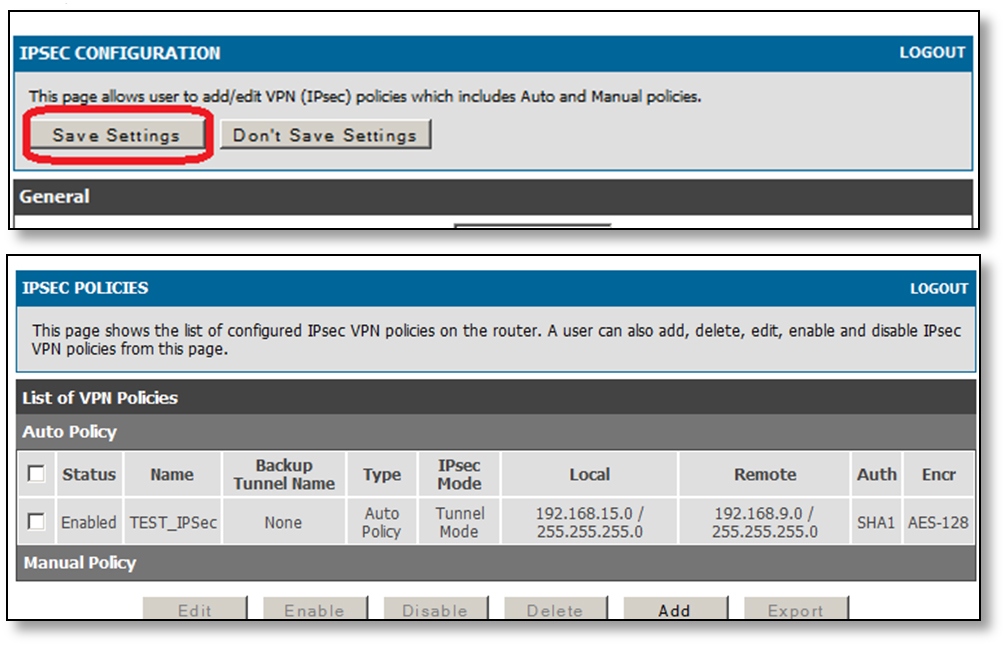

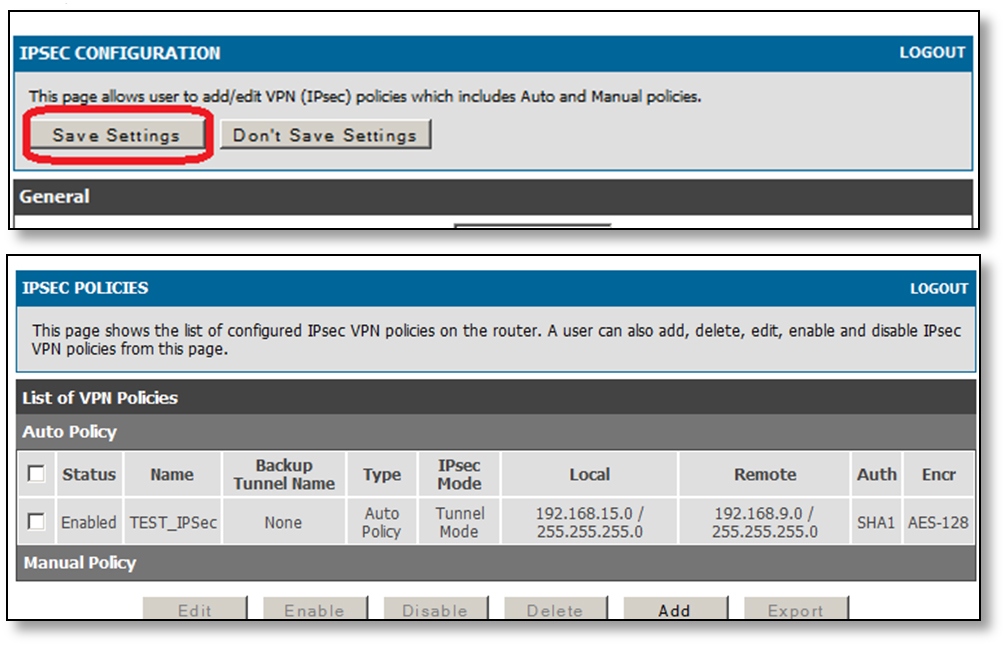

5. Сохраняем соединение

Настройка закончена. Можно проверить соединение.

Обратите внимание, что все параметры безопасности с обеих сторон должны быть одинаковы. Иначе соединение не будет устанавливаться.