Жауап:

1) Почему аутентификация на основе WEB

Если нужна аутентификация по имени пользователя/паролю, и пользователь не хочет использовать 802.1x аутентификацию (например, клиентское ПО 802.1x не предустановлено на PC). Есть ли другой способ соблюсти это требование?

Ответ: Web-Based Authentication (WAC).

2) Аутентификация на основе WEB

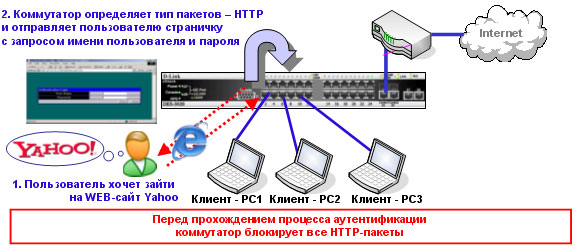

Web-Based Authentication (WAC) функция, специально разработанная для аутентификации пользователя при попытке доступа к сети через коммутатор. Это альтернативный вариант аутентификации на основе портов по отношению к IEEE802.1X.

Процесс аутентификации использует протокол HTTP. Когда пользователи хотят открыть WEB-страницу (например, http://www.google.com) посредством WEB-браузера (например, IE) и коммутатор обнаруживает HTTP-пакеты и то, что порт не аутентифицирован, тогда браузер отобразит окно с запросом имени пользователя/пароля. Если пользователь вводит правильные данные и проходит процесс аутентификации, это означает, что порт аутентифицирован, и пользователь имеет доступ к сети.

Роль коммутатора

Коммутатор сам может выступать в роли сервера аутентификации и производить аутентификацию на основе локальной базы данных пользователей, или в роли RADIUS - клиента и осуществлять процесс аутентификации совместно с удалённым RADIUS - сервером.

- Сервер аутентификации - для небольших сетей рабочих групп

- RADIUS - клиент - для крупных корпоративных сетей

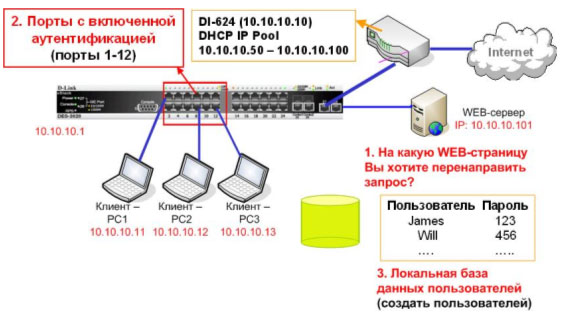

3) Пример настройки аутентификации на основе WEB с использованием локальной базы данных пользователей

Порты 1-12 сконфигурированы как порты с включенной аутентификацией. Каждый PC, подключённый к этим портам, должен пройти процесс аутентификации по имени пользователя/паролю. После этого, они получают доступ к сети. База данных имя пользователя/пароль/VLAN в этом примере хранится на коммутаторе. Т.о., в этом примере нет RADIUS-сервера.

Примечание: В текущей реализации, максимальной количество записей в локальной базе данных равно числу портов коммутатора. Например, DES-3828 поддерживает 28 записей (т.е. максимум 28 локальных пользователей).

Конфигурация коммутатора:

1. Задайте WEB-страницу для перенаправления трафика. Пользователь может использовать свою собственную WEB-страницу для перенаправления.

config wac default_redirpath www.dlink.com (10.10.10.101)

2. Сконфигурируйте порты как порты с WAC-аутентификацией.

config wac vlan default method local ports 1-12 state enable

enable wac

3. Создайте пользователя в локальной базе данных имя пользователя/пароль/VLAN. Например, имя пользователя/пароль=u1/u1 и порт будет добавлен в VLAN default после прохождения процесса аутентификации.

create wac user u1 vlan default

Клиент - PC:

Нет необходимости в каком либо специальном ПО. Откройте WEB-браузер (например, IE) и пройдите процесс аутентификации.

Результаты аутентификации:

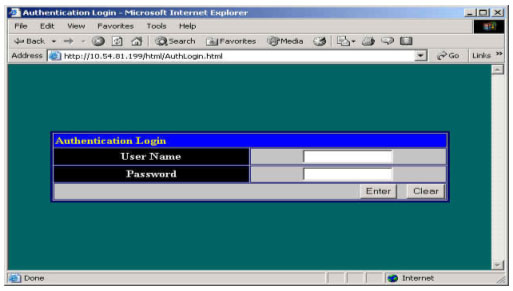

1. Когда Вы заходите на наш WEB-сайт (10.10.10.101)

2. Откроется окно с запросом имени пользователя и пароля

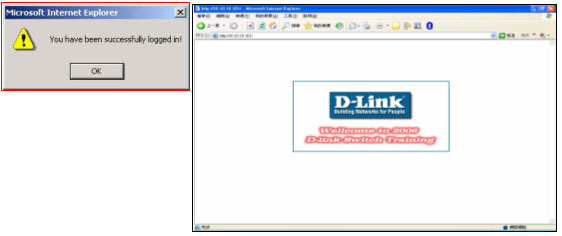

3. Когда пользователь вводит корректные учётные данные и проходит аутентификацию, будет выведено сообщение об успешном входе в сеть “successful logged in”, и затем пользователь будет перенаправлен на 10.10.10.101, как указано в конфигурации. Пользователь может затем получить доступ к другим ресурсам сети.

4. И затем пользователь может получить доступ к любому ресурсу сети, не обязательно WEB - серверу. Из CLI, Вы может посмотреть статус любого WAC - порта.

DES-3800:4# show wac ports all

Command: show wac ports all

| Port | State | Username | IP address | Auth status | Assigned VLAN |

| ---- | ------- | ---------------- | --------------- | -------------- | ------------- |

| 1 | Enable | u1 | 10.54.81.1 | Authenticated | 1 |

| 2 | Enable | 0.0.0.0 | Unauth | 1 | |

| 3 | Enable | 0.0.0.0 | Unauth | 1 | |

| 4 | Enable | 0.0.0.0 | Unauth | 1 | |

| …. |

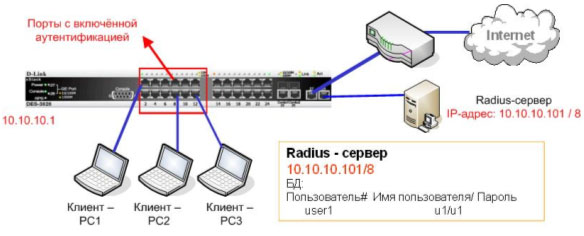

4) Пример настройки аутентификации на основе WEB с использованием внешнего Radius-сервера

Если количество уникальных пользователей превышает размеры локальной БД или в сети уже есть работающий RADIUS - сервер, функция WAC также может использовать записи имя пользователя/пароль/VLAN на RADIUS - сервере для осуществления аутентификации пользователей.

В некоторых крупных корпоративных сетях, Radius - сервер может быть использован как решения для построения масштабируемых сетей.

Конфигурация коммутатора:

1. Задайте WEB-страницу для перенаправления трафика.

config wac default_redirpath www.dlink.com

2. Задайте удалённый RADIUS – сервер.

config radius add 1 10.10.10.101 key 123456 default

3. Сконфигурируйте порты как порты с WAC-аутентификацией.

config wac vlan default method radius ports 1-12 state enable enable wac

Клиент - PC:

Нет необходимости в каком либо специальном ПО. Откройте WEB-браузер (например, IE) и пройдите процесс аутентификации.

Результаты WEB аутентификации: те же самые, что в предыдущем примере.

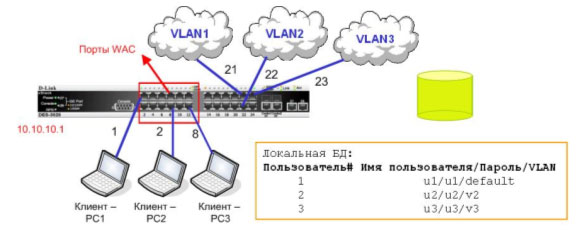

5) Пример настройки аутентификации на основе WEB – добавление порта в VLAN, исходя из имени пользователя

Также как и с функцией Guest VLAN, порт с включённой функцией WAC также может быть добавлен в определённый VLAN в соответствии с именем пользователя в локальной базе данных на коммутаторе. В этом примере, когда пользователь “u2” аутентифицируется в сети, порт будет добавлен в VLAN v2 и он соответственно получит доступ к VLAN2. Эта функция может быть использована для предоставления разного уровня обслуживания разным пользователям.

Конфигурация коммутатора

Создайте VLAN–ы, причём каждый VLAN должен иметь один Uplink - порт (порты 21, 22, 23).

config vlan default delete 21-23

config vlan default add untagged 21

create vlan v2 tag 2

config vlan v2 add untagged 22

create vlan v3 tag 3

config vlan v3 add untagged 23

Задайте WEB-страницу для перенаправления трафика.

config wac default_redirpath www.dlink.com

Конфигурация WAC основана на локальной базе данных. Разные пользователи добавляются в разные VLAN-ы.

config wac method local vlan default ports 1-8 state enable

create wac user u1 vlan default

create wac user u2 vlan v2

create wac user u3 vlan v3

enable wac

Перед тем как пользователи будут аутентифицированы, порты добавлены в следующие VLAN-ы:

DES-3800:4# show vlan

Command: show vlan

VID : 1 VLAN Name : default

VLAN TYPE : static Advertisement : Enabled

Member ports : 1-21,24-28 | Порты 1, 2 и 8, к которым подключены PC, находятся в VLAN default

Static ports : 1-21,24-28

Current Untagged ports : 1-21,24-28

Static Untagged ports : 1-21,24-28

Forbidden ports :

VID : 2 VLAN Name : v2

VLAN TYPE : static Advertisement : Disabled

Member ports : 22

Static ports : 22

Current Untagged ports : 22 | Только порт 22 находится в VLAN v2

Static Untagged ports : 22

Forbidden ports :

VID : 3 VLAN Name : v3

VLAN TYPE : static Advertisement : Enabled

Member ports : 23

Static ports : 23

Current Untagged ports : 23 | Только порт 23 находится в VLAN v3

Static Untagged ports : 23

Forbidden ports :

Total Entries : 3

Перед тем, как пользователи будут аутентифицированы, статус портов WAC следующий:

DES-3800:4# show wac ports all

Command: show wac ports all

| Port | State | Username | IP address | Auth status | Assigned VLAN |

| ---- | ------- | ---------------- | --------------- | -------------- | ------------- |

| 1 | Enable | 0.0.0.0 | Unauth | 1 | |

| 2 | Enable | 0.0.0.0 | Unauth | 1 | |

| 3 | Enable | 0.0.0.0 | Unauth | 1 | |

| 4 | Enable | 0.0.0.0 | Unauth | 1 | |

| 5 | Enable | 0.0.0.0 | Unauth | 1 | |

| 6 | Enable | 0.0.0.0 | Unauth | 1 | |

| 7 | Enable | 0.0.0.0 | Unauth | 1 | |

| 8 | Enable | 0.0.0.0 | Unauth | 1 | |

| 9 | Disable | 0.0.0.0 | Unauth | 1 | |

| 10 | Disable | 0.0.0.0 | Unauth | 1 | |

| 11 | Disable | 0.0.0.0 | Unauth | 1 | |

| 12 | Disable | 0.0.0.0 | Unauth | 1 | |

| . . . |

После того, как пользователи аутентифицировались в сети, порты добавляются в соответствующие VLAN-ы:

DES-3800:4# show vlan

Command: show vlan

VID : 1 VLAN Name : default

VLAN TYPE : static Advertisement : Enabled

Member ports : 1,3-7,9-21,24-28 | Порты 2 и 8 удалены из VLAN default

Static ports : 1,3-7,9-21,24-28

Current Untagged ports : 1,3-7,9-21,24-28

Static Untagged ports : 1,3-7,9-21,24-28

Forbidden ports :

VID : 2 VLAN Name : v2

VLAN TYPE : static Advertisement : Disabled

Member ports : 2,22

Static ports : 2,22

Current Untagged ports : 2,22 | Порт 2 стал членом VLAN v2

Static Untagged ports : 2,22

Forbidden ports :

VID : 3 VLAN Name : v3

VLAN TYPE : static Advertisement : Enabled

Member ports : 8,23

Static ports : 8,23

Current Untagged ports : 8,23 | Порт 8 стал членом VLAN v3

Static Untagged ports : 8,23

Forbidden ports :

Total Entries : 3

После того, как пользователи аутентифицировались в сети, статус портов WAC следующий:

DES-3800:4# show wac ports all

Command: show wac ports all

| Port | State | Username | IP address | Auth status | Assigned VLAN |

| ---- | ------- | ---------------- | --------------- | -------------- | ------------- |

| 1 | Enable | u1 | 10.54.81.1 | Authenticated | 1 |

| 2 | Enable | u2 | 10.54.81.2 | Authenticated | 2 |

| 3 | Enable | 0.0.0.0 | Unauth | 1 | |

| 4 | Enable | 0.0.0.0 | Unauth | 1 | |

| 5 | Enable | 0.0.0.0 | Unauth | 1 | |

| 6 | Enable | 0.0.0.0 | Unauth | 1 | |

| 7 | Enable | 0.0.0.0 | Unauth | 1 | |

| 8 | Enable | u3 | 10.54.81.3 | Authenticated | 3 |

| 9 | Disable | 0.0.0.0 | Unauth | 1 | |

| 10 | Disable | 0.0.0.0 | Unauth | 1 | |

| 11 | Disable | 0.0.0.0 | Unauth | 1 | |

| 12 | Disable | 0.0.0.0 | Unauth | 1 | |

| . . . |

Примечание:

В текущей реализации, если использовать WAC в VLAN, не являющейся System VLAN, сообщение “об успешно пройденной аутентификации” и “WEB-страница для перенаправления” не будут отображены на PC. Несмотря на это, PC всё равно получит доступ к ресурсам сети в этом VLAN.

Результаты теста:

1. Перед тем, как PC1, PC2, и PC3 будут аутентифицированы, эти PC не могут получить доступ к ресурсам сети в определённом VLAN по протоколу TCP.

2. После того, как эти PC аутентифицированы, PC1 имеет доступ к ресурсам VLAN default (VID=1).PC2 имеет доступ (по протоколу TCP, например, WEB, ftp) к ресурсам VLAN v2. PC3 имеет доступ (по протоколу TCP, например, WEB, ftp) к ресурсам VLAN v3.

6) Выводы по аутентификации на основе WEB

1. WAC предоставляет лёгкий в использовании и применении метод, основанный на протоколе HTTP. Перед прохождением процесса аутентификации, весь TCP - трафик будет заблокирован.

2. WAC может использовать локальную базу данных пользователей или RADIUS - сервер для осуществления аутентификаци.

3. WAC также позволяет добавлять разных пользователей в разные VLAN. Это может быть использовано для предоставления разного уровня обслуживания для разных пользователей.