Ответ:

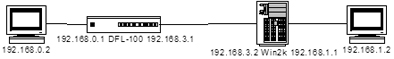

Схема подключения

DFL-100

WAN

IP - 192.168.3.1

Subnet Mask - 255.255.255.0

Gateway - 192.168.3.2

LAN

IP - 192.168.0.1

Subnet Mask - 255.255.255.0

Windows 2000 Server

Установлена два сетевых интерфейса (назовем их WAN и LAN) и включена маршрутизация.

WAN

IP - 192.168.3.2

Subnet Mask - 255.255.255.0

Gateway - 192.168.3.1

LAN

IP - 192.168.1.1

Subnet Mask - 255.255.255.0

Настройка Windows 2000 Server

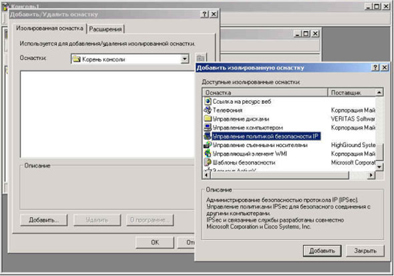

Выполняем Пуск->Выполнить mmc. В появившемся окне Консоль->Добавить/Удалить оснастку. Нажимаем добавить и выбираем Управление политикой безопасности IP, нажимаем Добавить.

Выбираем на локальный компьютер.

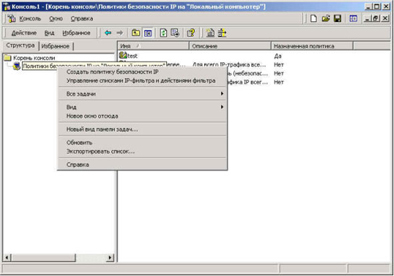

Создаем новую политику безопасности IP

Появляется мастер создания новой политики безопасности IP. Вводим имя новой политики, убираем галочку Использовать правило по умолчанию, убираем галочку изменить свойства и говорим Готово.

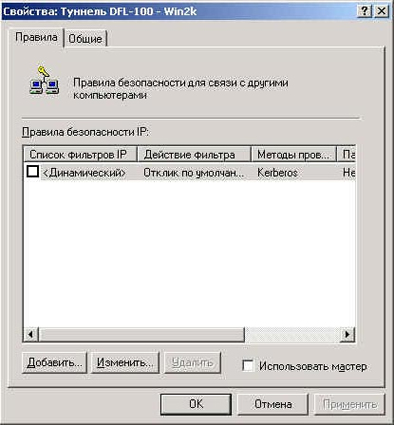

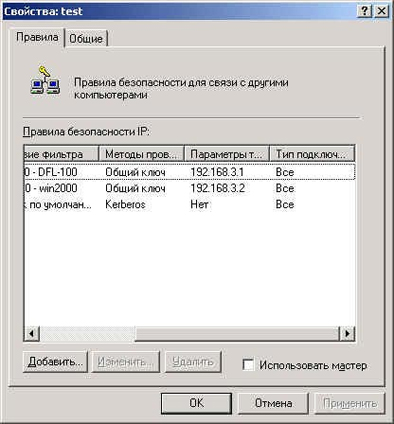

Открываем свойства созданной политики безопасности IP

Далее необходимо добавить два правила безопасности IP для пакетов входящих и исходящих.

Для каждого правила необходимо определить 5 параметров

Фильтр IP

Действие фильтра IP

Параметры туннеля

Методы проверки подлинности

Нажимаем кнопку Добавить.

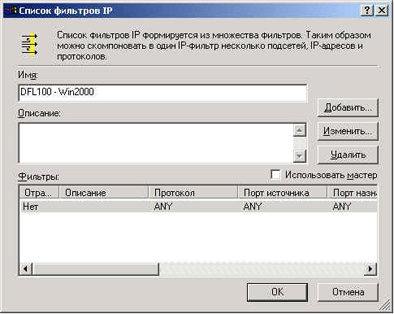

В списке фильтров нажимаем кнопку Добавить (избегаем использование всевозможных мастеров). В появившемся окне вводим имя фильтра DFL100 - Win2000

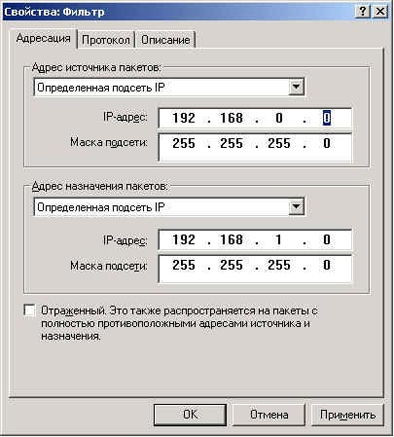

Жмем Добавить для создания нового фильтра. Нас интересует закладка Адресация.

Эти адреса описывают локальную и удаленную подсети, соединяемые туннелем.

Адрес источника пакетов - Определенная подсеть IP

192.168.0.0

255.255.255.0

Адрес назначения пакетов - Определенная подсеть IP

192.168.1.0

255.255.255.0

Убираем галочку Отраженный.

ОК

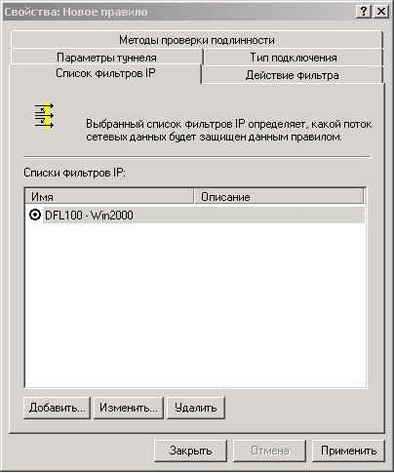

Возвращаемся к списку фильтров, выбираем созданный фильтр.

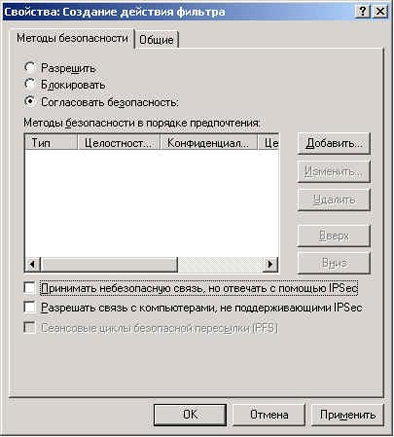

Переходим на закладку действие фильтра. Нажимаем Добавить. На закладке общие вводим имя действия фильтра DFL-100 - win2000. Переходим на закладку Методы безопасности .Убираем галочку Принимать небезопасную связь, но отвечать с помощью IP и выбираем Согласовывать безопасность.

Нажимаем Добавить, чтобы создать новый метод безопасности. В появившемся окне выбираем Настраиваемая безопасность и нажимаем кнопку Параметры.

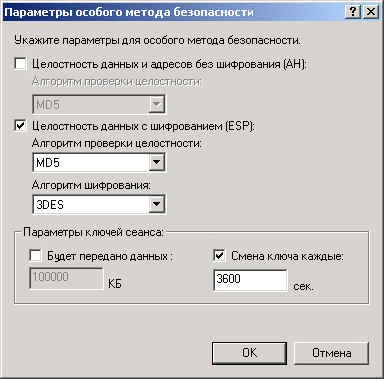

В появившемся окне настраиваются параметры второй фазы IPSec-соединения.

Ставим галочку

Целостность данных с шифрованием (ESP)

Алгоритм проверки целостности MD5

Алгоритм шифрования 3DES

Ставим галочку Смена ключа каждые - 3600 сек.

ОК

Возвращаемся к закладке действие фильтра, выбираем созданное действие фильтра и нажимаем применить.

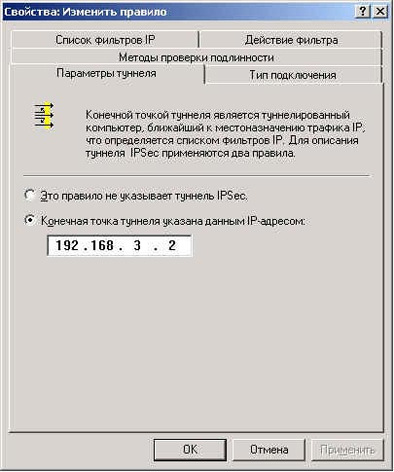

Переходим на закладку Параметры туннеля. Выбираем :

Конечная точка туннеля указана данным IP адресом - 192.168.3.2 - таким образом указываем адрес удаленного шлюза.

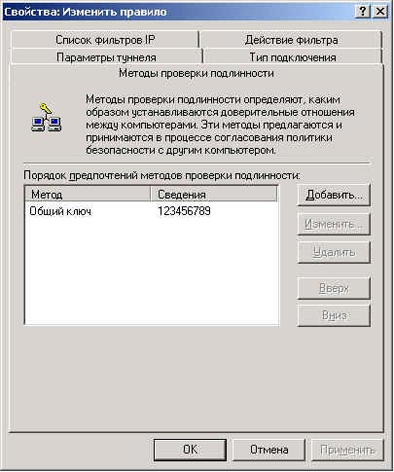

Переходим на закладку Методы проверки подлинности. Добавляем новый метод проверки безопасности. В появившемся окне выбираем Использовать данную строку для защиты обмена ключами и вводим наш секретный ключ '123456789'. ОК. В списке методов предпочтений оставляем только наш созданный ключ остальные удаляем.

Нажимаем Применить и OK. Возвращаемся к свойству созданной политики безопасности IP.

Создаем подобное правило безопасности для пакетов от Win2k к DFL-100. Нажимаем кнопку Добавить.

В списке фильтров нажимаем кнопку Добавить (избегаем использование всевозможных мастеров). В появившемся окне вводим имя фильтра Win2000 - DFL100.

Жмем Добавить для создания нового фильтра. Нас интересует закладка Адресация.

Адрес источника пакетов - Определенная подсеть IP

192.168.1.0

255.255.255.0

Адрес назначения пакетов - Определенная подсеть IP

192.168.0.0

255.255.255.0

Убираем галочку Отраженный.

ОК

Возвращаемся к списку фильтров, выбираем созданный фильтр.

Переходим на закладку Действие фильтра. Нажимаем Добавить. На закладке Общие вводим имя действия фильтра win2000 - DFL-100. Переходим на закладку Методы безопасности. Убираем галочку Принимать небезопасную связь, но отвечать с помощью IP и выбираем Согласовывать безопасность. Нажимаем Добавить, чтобы создать новый метод безопасности. В появившемся окне выбираем Настраиваемая безопасность и нажимаем кнопку Параметры.

В появившемся окне ставим галочку

Целостноть данных с шифрованием (ESP)

Алгоритм проверки целостности MD5

Алгоритм шифрования 3DES

Ставим галочку Смена ключа каждые - 3600 сек.

ОК

Возвращаемся к закладке Действие фильтра, выбираем созданное действие фильтра и нажимаем Применить.

Переходим на закладку Параметры туннеля. Выбираем :

Конечная точка туннеля указана данным IP адресом - 192.168.3.1

Переходим на закладку Методы проверки подлинности. Добавляем новый метод проверки безопасности. В появившемся окне выбираем Использовать данную строку для защиты обмена ключами и вводим наш секретный ключ '123456789'. ОК. В списке методов предпочтений оставляем только наш созданный ключ остальные удаляем.

Нажимаем Применить и OK.

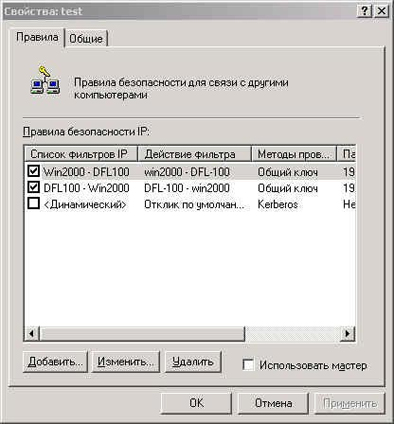

Настройка правил безопасности IP завершена. Результат смотрим на рисунке

Еще в свойствах созданной политики безопасности IP нам будет интересна закладка Общие и кнопка на ней Дополнительно. В открывшемся окне настраиваются параметры работы IKE (первой фазы IPSec). Проверять подлинность и создавать новый ключ через каждые 480 мин. (28800 сек.). Кнопка Методы открывает окно редактирования параметров шифрования и аутентификации IKE. Необходимый нам метод 3DES,MD5, средняя группа (1024 bit) уже создан.

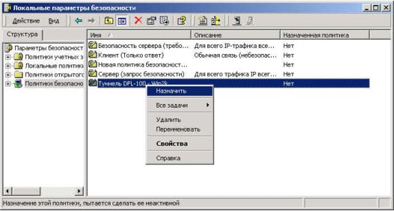

Теперь созданную политику необходимо включить

Настройка Win2K завершена

Настройка DFL-100

После первоначальной настройки LAN и WAN, переходим на страницу Advanced Settings->VPN IPSEC-> IPSEC Status. IPSEC Status устанавливаем в Enabled , в поле Negotiation ID вписываем WAN IP адрес DFL-100 192.168.3.1. Нажимаем Apply.

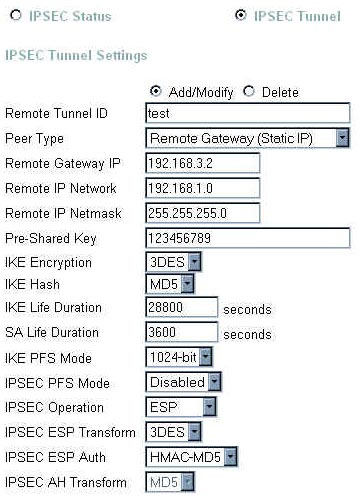

Переходим в Advanced Settings->VPN IPSEC-> IPSEC Tunnel. Параметры туннеля:

Remote Tunnel ID - DFL100 - Win2k

Peer Type - Remote Gateway (Static IP)

Remote Gateway IP - 192.168.3.2

Remote IP Network - 192.168.1.0

Remote IP Netmask - 255.255.255.0

Pre-Shared Key - 123456789

IKE Encryption - 3DES

IKE Hash - MD5

IKE Life Duration - 28800 sec.

SA Life Duration - 3600 sec.

IKE PFS Mode - 1024 bit

IPSEC PFS Mode - disabled

IPSEC Operation - ESP

IPSEC ESP Transform - 3DES

IPSEC ESP Auth - HMAC-MD5

Нажимаем Apply для того чтобы добавить новый туннель.

Проверяем работу VPN туннеля. На компьютере с Ip адресом 192.168.0.2 выполните команду ping 192.168.1.2 . После пары потерянных пакетов пинг должен идти.